Han pasado 31 años desde la primera infección considerada como Ransomware. Hoy día, las empresas no están más cerca de evadir o mitigar esta amenaza de lo que lo estaban entonces.

O al menos no mucho más cerca.

En 1989 el ransomware AIDS, se dedicaba a reemplazar archivos críticos de los equipos afectados, impidiendo que estos ejecutasen los programas necesarios para su arranque. Este ransomware pedía 189$ para “liberar” el equipo de su presencia y devolver este a su correcto funcionamiento.

Lejos de intentar que este artículo parezca una lección de historia, hay algo que es una verdad manifiesta: No aprendemos. Seguir creyendo que es más caro invertir en ciberseguridad que los problemas que causa esa falta de inversión, es un disparate. Pensamos que puede realizarse un balance de costes/posibles pérdidas de forma correcta frente a este tipo de amenaza. Y no es así. De ser acertado, será de casualidad. Hasta un reloj roto acierta dos veces al día.

Ars Technica

A la hora de hablar de Ransomware y de métodos de cifrado, no podemos dejar de hablar de las dos grandes familias de algoritmos.

En criptografía se diferencian dos clases de algoritmos de cifrado: Simétricos y Asimétricos.

Los primeros son los típicos y más conocidos. Una clave se usa para cifrar y descifrar la información.

Los segundos se componen de dos partes. Una, que llamamos pública, y otra que llamamos privada. De la clave privada es posible derivar la pública, pero no al contrario. La información cifrada con la clave pública solo puede ser descifrada con su homóloga privada, y viceversa.

Para acercarnos a estimar el riesgo que supone una infección por Ransomware para una empresa, debemos poder categorizar el ambiente del Ransomware actual, y basar la inversión en unas medidas razonables:

- Ransomware con claves integradas en el código: Se trataría de una versión muy inocente, y con un desarrollo muy pobre en su base. En ocasiones se localizan las claves con las que se cifraron los archivos dentro del código del propio malware. Por tanto, es posible descifrar los archivos afectados.

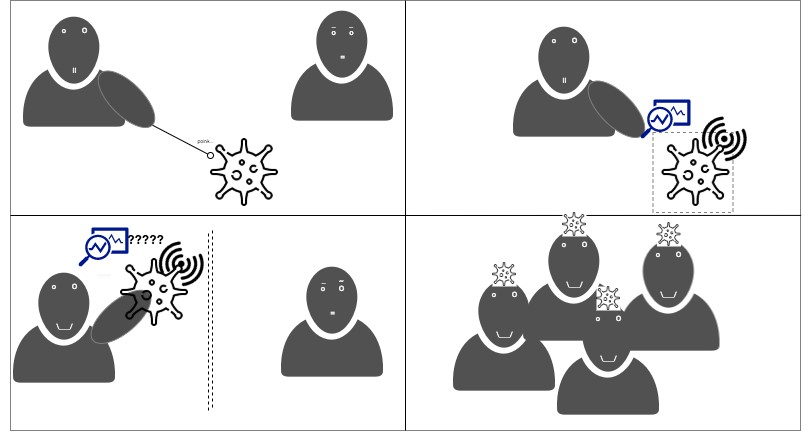

- Ransomware con claves obtenidas desde internet: En ocasiones este malware obtiene las claves desde algún servidor de control que le envía una, o varias, claves con la que cifrar archivos. Para ayudar a recuperarse de un incidente de estas características, es recomendable disponer de elementos de análisis de tráfico en tiempo real, sistemas de monitorización y registro de tráfico.

- Ransomware que implementa claves aleatorias: Habitualmente, el malware genera las claves de forma aleatoria en el momento de ser ejecutado. Este puede parecer el final de la recuperación de archivos, pero no tiene porque ser así. ¿Cómo almacena el malware esas claves, si es que lo hace? ¿Se envían al exterior de alguna manera?. Responder a estas cuestiones puede ser elemental para lograr reponerse de un ataque.

- Ransomware que implementa métodos de cifrado híbridos: A partir de este punto la cosa se complica. Un malware de este tipo, genera claves simétricas para cifrar archivos, y luego cifra dichas claves mediante cifrado asimétrico. De esta forma, es posible almacenar o enviar las claves simétricas utilizadas para cifrar información, y que no sea posible recuperarlas con la información de que se dispone en el malware, o el tráfico generado por este.

- Ransomware worm: Los gusanos de red no nos son desconocidos; malware que aprovecha la existencia de vulnerabilidades para expandir su alcance al resto de los elementos de una red. Este tipo de malware es capaz de transmitirse a otros equipos, esparciéndose por la infraestructura de una organización en cuestión de minutos. La segmentación de red jugará un papel fundamental en este tipo de incidente. El solo uso de backups no apagarán este fuego, ya que estas mismas pueden verse afectadas. Un ejemplo de esta clase es el famoso WannaCry.

Estos, son solo algunos de los ejemplos que existen dentro de las familias de cifradores.

Esto nos deja un par de preguntas… ¿En que estadio nos encontramos? ¿Cual es la variante de ransomware que afectará a mi empresa?

La respuesta es, cualquiera de ellos. Cualquiera de esas variantes descritas puede poner en jaque una organización que no se haya preparado, incluso a las más preparadas.

Las dos primeras categorías son más manejables, puede que hasta se recupere la información sin tener que recurrir a un plan de continuidad (restablecimiento de backups, limpieza de sistemas infectados…) o de contingencia (aislar los segmentos de la red afectados). Pero con las otras dos, se reduce a: ¿Tenías backup?

La única forma de estar lo más preparado posible frente a este tipo de incidente es hacer simulaciones. No nos imaginamos instalar un sistema anti-incendio que nunca antes haya sido probado, no nos imaginamos que los frenos de nuestros coches no hayan sido probados.

No imaginamos la falta de garantías. Entonces, ¿por qué no tratar de garantizar la continuidad de una organización?

Pon a prueba tu infraestructura. Prueba si de verdad aguantarías un incidente de estas características. Comprueba que tu plan de contingencia/continuidad es capaz de soportar la presión. No existen certezas en ciberseguridad. Existen capas.

Mario Bartolome

Auditor e Investigador de Ciberseguridad

Áudea Seguridad de la Información