¿Qué es la ISO/IEC 27001?

En el círculo de la seguridad todos hablan de las nuevas ISO/IEC 27001:2022 e ISO/IEC 27002:2022, y esto se debe a que la norma ISO/IEC 27001 es la principal norma certificable en seguridad de la información utilizada mundialmente por las organizaciones para implantar un SGSI. Dicha certificación no sólo ayuda a aplicar seguridad de la información en una organización, sino que nos ayuda a mantener la seguridad, cumplir requisitos de seguridad exigidos por un tercero o la ley, y brindar confianza de que la información y sistemas de la organización son “seguros”.

ISO/IEC 27001 es la norma certificable que contiene los requerimientos para implantar y gestionar un SGSI, donde cita en su Anexo A una lista de controles que corresponden directamente con los que figuran en la Norma ISO/IEC 27002, sólo citándolos junto a su objetivo de control.

ISO/IEC 27002 son el conjunto de referencia de controles genéricos de seguridad de la información e incluye una guía de implementación. No es certificable.

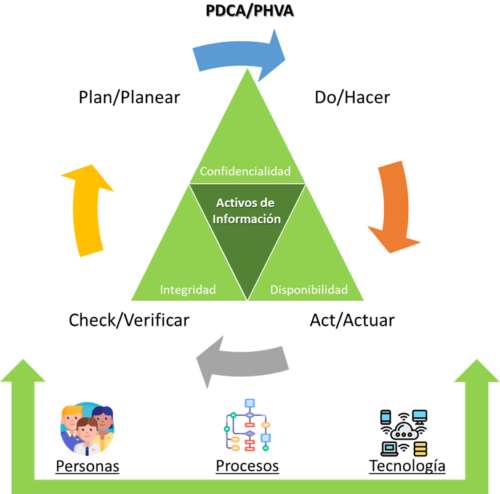

Toda seguridad tiene tres principios o pilares, que para este caso es sobre la “información” y describiré como:

- Confidencialidad: Sólo puede conocerla exclusivamente el público, personas o sistemas a quien le está permitido, por ejemplo, un secreto industrial, información personal, tus datos de acceso a cuenta bancaria, entre otros.

- Integridad: Que no contenga errores o daños, esté completa, no haya sido alterada de forma accidental o intencional.

- Disponibilidad: A quienes les está permitido acceder o utilizar, puedan hacerlo.

Pero ¿qué es un SGSI?

Un SGSI, es un Sistema de Gestión de Seguridad de la información que involucra Personas, Procesos y Tecnología, para aplicar los principios de la seguridad de la información (Confidencialidad, Integridad y Disponibilidad) en los activos de información de una organización que estén dentro de su alcance. En un SGSI como sistema, se aplica un ciclo continúo llamado ciclo de Deming o ciclo PDCA, y según sus siglas en español, PHVA (Planear, Hacer, Verificar y Actuar) con el que se planean, implementan, mantienen, controlan, miden, mejoran, y optimizan, entre muchas otras ventajas, los recursos y componentes de un sistema de gestión.

En un SGSI tanto las personas como los procesos y la tecnología, son tanto activos de información a proteger como pueden ser parte del sistema que se encarga de protegerlo.

Ciclo PHVA en un SGSI

¿Por qué su nueva versión es una noticia importante?

Debido a que la norma internacional ISO/IEC 27001 no había recibido cambios en los últimos años (aproximadamente 9 años), la evolución tecnológica y de negocio a la que ha de adaptarse la seguridad de la información; este 2022 se ha producido algunos cambios en requisitos de la norma, y un gran cambio en el anexo A donde se definen los controles.

El 15 de febrero de 2022 se liberó la ISO/IEC 27002 (Controles), quedando pendiente la liberación de la ISO/IEC 27001 (Certificable) que contiene las cláusulas; la cual fue liberada el 25 de octubre de 2022.

Los cambios en la norma son muchos tanto en estructura como en nuevos requisitos y controles, por lo que estudiarla e irla adaptando son un reto para las organizaciones que desean aplicar la actualización de la norma.

¿Qué cambios trae?

Respecto a ISO/IEC 27001.

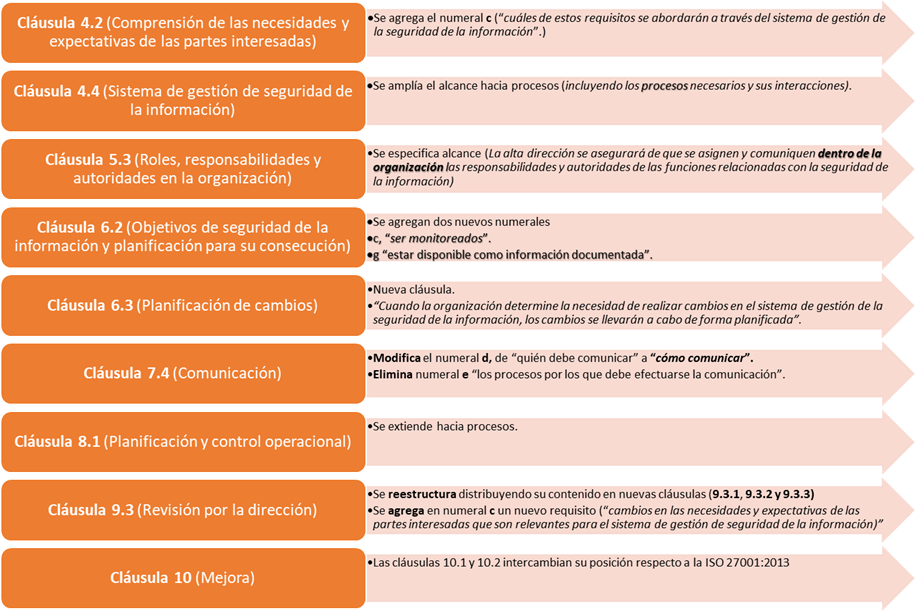

Cambios en cláusulas, sus requerimientos, y una nueva cláusula (6.3).

Resumen general de cambios ISO/IEC 27001

A continuación, el detalle de los cambios:

- Cláusula 4.2 (Comprensión de las necesidades y expectativas de las partes interesadas).

ADICIÓN

La organización debe determinar:

-

- Se agrega numeral c, “cuáles de estos requisitos se abordarán a través del sistema de gestión de la seguridad de la información”.

- Cláusula 4.4 (Sistema de gestión de seguridad de la información).

ADICIÓN

La organización debe establecer, implementar, mantener y mejorar de manera continua un sistema de gestión de seguridad de la información, incluyendo los procesos necesarios y sus interacciones, de acuerdo con los requisitos de esta norma internacional.

-

- Se agregan las palabras “incluyendo los procesos necesarios y sus interacciones”.

- Cláusula 5.3 (Roles, responsabilidades y autoridades en la organización).

ADICIÓN

La alta dirección se asegurará de que se asignen y comuniquen dentro de la organización las responsabilidades y autoridades de las funciones relacionadas con la seguridad de la información.

-

- Se agregan las palabras “dentro de la organización”.

- Cláusula 6.2 (Objetivos de seguridad de la información y planificación para su consecución).

ADICIÓN

Esta cláusula contaba con 10 numerales [a – j] y ahora son 12 [a – l].

Los objetivos de seguridad de la información deben:

-

- Se agrega numeral c, “ser monitoreados”.

- Se agrega numeral g “estar disponible como información documentada”.

- Cláusula 6.3 (Planificación de cambios).

NUEVA CLÁUSULA.

“Cuando la organización determine la necesidad de realizar cambios en el sistema de gestión de la seguridad de la información, los cambios se llevarán a cabo de forma planificada”.

- Cláusula 7.4 (Comunicación).

MODIFICACIÓN Y ELIMINACIÓN

Esta cláusula contaba con 5 numerales [a – e] y ahora son 4 [a – d].

La organización debe determinar la necesidad de comunicaciones internas y externas pertinentes al sistema de gestión de seguridad de la información, que incluyan:

-

- Modifica el numeral d, de “quién debe comunicar” a “cómo comunicar”.

- Elimina numeral e “los procesos por los que debe efectuarse la comunicación”.

- Cláusula 8.1 (Planificación y control operacional).

MODIFICACIÓN

El primer párrafo cambia de “La organización debe planificar, implementar y controlar los procesos necesarios para cumplir los requisitos de seguridad de la información y para implementar las acciones determinadas en el apartado 6.1. La organización debe implementar también planes para alcanzar los objetivos de seguridad de la información determinados en el apartado 6.2.”

“La organización debe planificar, implementar y controlar los procesos necesarios para cumplir los requisitos, y para implementar las acciones determinadas en la cláusula 6, por:

– Establecimiento de criterios para los procesos;

– Implementando control de los procesos de acuerdo con los criterios”.

- Cláusula 9.3 (Revisión por la dirección).

REORGANIZACIÓN Y ADICIÓN

Se reestructura distribuyendo su contenido en nuevas cláusulas (9.3.1, 9.3.2 y 9.3.3).

9.3.1 (General). Conteniendo el primer párrafo original de 9.3

9.3.2 (Entradas de revisión de gestión). Se trasladan el segundo párrafo y los numerales [a – f], pero se agrega en numeral c un nuevo requisito “cambios en las necesidades y expectativas de las partes interesadas que son relevantes para el sistema de gestión de seguridad de la información;” pasando de 6 a 7 numerales [a – g].

9.3.3 (Resultados de la revisión de la dirección). Los dos últimos párrafos de la cláusula 9.3 (ISO/IEC 27001:2013) pasan a esta cláusula (9.3.3).

- Cláusula 10 (Mejora).

REORGANIZACIÓN

Las cláusulas 10.1 y 10.2 cambian de posición respecto a la ISO/IEC 27001:2013

Quedando

10.1. (Mejora continua)

10.2. (No conformidad y acciones correctivas)

Respecto a ISO/IEC 27002

Respecto a ISO/IEC 27002

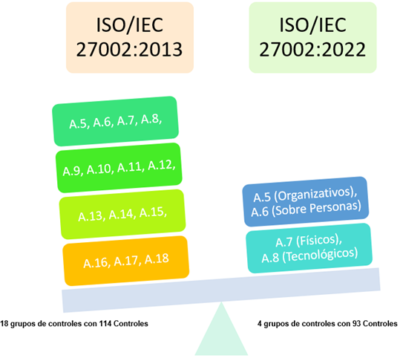

Resumen general de cambios ISO/IEC 27002

- Como en controles, se ha reorganizado por completo. Incluye nuevos controles para mitigar las amenazas modernas y controles que refuerzan la seguridad.

- Los 114 controles distribuidos anteriormente en 18 dominios pasan a ser 4 grupos de controles con 93 controles en total.

- Los nuevos grupos de controles o temas son los siguientes:

- 5 (Controles Organizacionales)

- 6 (Controles de Personas)

- 7 (Controles Físicos)

- 8 (Controles Tecnológicos)

- Muchos de los controles de la ISO/IEC 27001:2013 son homologables, cambian de numeral o se reagrupan; creando la necesidad de homologar y reorganizar el SOA (Declaración de aplicabilidad).

- Nuevos controles que no existían explícitamente en ISO/IEC 27001:2013:

- 5.7 (Inteligencia sobre amenazas)

- 5.23 (Seguridad de la información para el uso de servicios en la nube)

- 5.30 (Preparación de las TIC para la continuidad del negocio)

- 7.4 (Vigilancia de la seguridad física)

- 8.9 (Gestión de la configuración)

- 8.10 (Eliminación de información)

- 8.11 (Enmascaramiento de datos)

- 8.12 (Prevención de la fuga de datos)

- 8.16 (Actividades de supervisión)

- 8.23 (Filtrado de la web)

- 8.28 (Codificación segura)

- Los controles tienen ahora 5 atributos que pueden usarse para su clasificación dentro de la organización:

- Tipo de control

- Propiedades de seguridad de la información

- Conceptos de ciberseguridad

- Capacidades operativas

- Dominio de seguridad

Atributos en los controles de la nueva norma ISO/IEC 27002

- Una de las principales novedades de los controles de la norma ISO/IEC 27002 radica en la posibilidad de clasificarlos por sus atributos.

- De esa forma si lo que buscamos es conocer como un control puede modular la forma de modificar el riesgo de ocurrencia de un incidente de seguridad, podremos agruparlos según su Tipo de Control:

- Preventivo: si el control actúa para prevenir

- Detector: el control funciona cuando hay un incidente de seguridad

- Correctivo: se utiliza después del incidente para corregir los efectos

- Podremos clasificar también los controles según las Propiedades de seguridad de la información que el control contribuya a preservar:

- Confidencialidad

- Integridad

- Disponibilidad

- Los Conceptos de ciberseguridad sirven para agrupar según el marco de conceptos de la ISO/IEC TS 27110 en:

- Identificar

- Proteger

- Detectar

- Responder

- Recuperar

- Otra de las opciones más útiles, sea quizá la posibilidad de organizar los controles según sus Capacidades operativas bajo un punto de vista profesional:

- Gobierno

- Gestión de activos

- Protección de la información

- Seguridad de los recursos humanos

- Seguridad física

- Seguridad de sistemas y redes

- Seguridad de aplicaciones

- Configuraciones seguras

- Gestión de identidades y accesos

- Gestión de amenazas y vulnerabilidades

- Continuidad

- Seguridad en la relación con proveedores

- Cumplimiento legal

- Gestión de los eventos de seguridad de la información

- Garantía de la seguridad de la información

- Finalmente, los Dominios de seguridad permiten visualizar los controles bajo la perspectiva de 4 dominios:

- Gobierno y Ecosistema:

- Gobierno del Sistema de Seguridad de la Información y Gestión del Riesgo

- Gestión del Ecosistema de Ciberseguridad

- Protección:

- Arquitectura de Seguridad TI

- Administración de Seguridad TI

- Gestión de identidades y accesos

- Mantenimiento de la Seguridad TI

- Seguridad física y ambiental

- Defensa:

- Detección

- Gestión de incidentes de seguridad de computadores

- Resiliencia:

- Continuidad de las operaciones

- Gestión de crisis

- Gobierno y Ecosistema:

- De esa forma si lo que buscamos es conocer como un control puede modular la forma de modificar el riesgo de ocurrencia de un incidente de seguridad, podremos agruparlos según su Tipo de Control:

Plazos para la adaptación

- Como en toda norma ISO/IEC, se otorga también en este caso un plazo de tres años a todas aquellas entidades que estén ya certificadas en la versión anterior ISO/IEC 27001:2013, para adaptarse a la nueva versión ISO/IEC 27001:2022.

- De todas formas, se debe tener en cuenta que hasta dentro de 6 meses las entidades acreditadas para certificar los SGSI no estarán preparadas para cumplir con los nuevos requisitos de la nueva versión.

- Sin embargo, es importante conocer que al final del periodo de transición, los únicos certificados válidos serán aquellos conformes con el nuevo standard. Es decir a finales del 2025 los certificados de cumplimiento con ISO/IEC 27001:2013 no serán válidos.

Complejidad y siguientes pasos para la adaptación a la nueva versión

- Según hemos podido observar en todo el artículo, actualizarse a la nueva versión requiere de bastantes cambios, algunos de los cuales, resumimos a continuación:

- Actualizar el cumplimiento del Cuerpo de la Norma con los detalles comentados e incluyendo la gestión de cambios en el SGSI

- Realizar una nueva Declaración de Aplicabilidad con los nuevos controles

- Actualizar la metodología de Análisis de Riesgos

- Realiza un Análisis de Riesgos con el nuevo marco de controles

- Por supuesto, actualizar todas las políticas, normativas y procedimientos para cubrir los requisitos de la nueva norma.

- Si en cambio, te encuentras en una situación en la que pretendes cumplir con el estándar ISO/IEC 27001 pero todavía no estás certificado y te gustaría conocer si vale la pena ir directamente a por la nueva versión u optar por realizar la transición más adelante. Probablemente debas mapear los controles que ya tengas cubierto de la antigua versión para conocer tu grado de cumplimiento con el nuevo estándar y poder evaluar así tu decisión.

Sea cual sea tu caso, desde Áudea Seguridad de la Información, tenemos todo lo necesario para darte soporte en tu implementación o adaptación y conseguir que te certifiques en la nueva versión de la norma ISO/IEC 27001:2022.

Si tienes dudas acerca de la complejidad, el coste que puede suponer que una empresa especializada del sector te ofrezca soporte o el esfuerzo que pueda significar aplicar en tu entidad más detalles sobre cualquiera de los aspectos comentados, te aconsejamos que contactes con nosotros y estaremos encantados de poder comentar contigo tu caso particular.

Para este artículo se utilizó norma ISO/IEC 27001:2013 en español y traducciones realizadas de la norma ISO/IEC 27001:2022 en inglés, por lo que algunos textos podrían no resultar idénticos a la ISO/IEC 27001:2022 cuando esta se libere en español.

Autor: Luis Alexander Oviedo Regueros, GRC Expert Consultant

Co-Autores: Antonio Martínez, Head of GRC & Juan Tárrega, GRC Head Manager & Vicent Signes, GRC Expert Consultant